En résumé ? L’IA et les technologies émergentes transforment la sécurité en 2026, rendant les menaces plus sophistiquées mais aussi les outils de défense plus efficaces. Comprendre ces évolutions est crucial pour anticiper les risques physiques et numériques. 70% des entreprises adoptent déjà des systèmes proactifs. En savoir plus

Les tendances sécurité 2026 révèlent une montée en puissance des cybermenaces hybrides et des risques physiques interconnectés : comment anticiper ces défis complexes ? 🛡️ Cet article explore les innovations clés – de l’IA proactive à la cryptographie post-quantique – pour transformer les vulnérabilités en avantages stratégiques. Découvrez les solutions concrètes et les technologies disruptives qui redéfinissent la sécurité, en combinant prévention intelligente et résilience adaptative face à un paysage menaçant en constante évolution. 🚀 Plongez dans les enjeux de la convergence IT/OT, les défis de l’informatique quantique et les méthodes pour sécuriser les systèmes critiques via des cas pratiques illustrés.

- Quel sera le nouveau visage des menaces en 2026 ?

- L’intelligence artificielle : meilleure alliée ou pire ennemie de votre sécurité ?

- Convergence IT/OT : pourquoi la sécurité des usines est le nouveau champ de bataille ?

- L’informatique quantique : faut-il craindre la fin du chiffrement ?

- Comment préparer votre entreprise aux défis de sécurité de 2026 ?

- En bref : votre feuille de route pour la sécurité de 2026

Quel sera le nouveau visage des menaces en 2026 ?

Une complexité et une interconnexion accrues des risques

En 2026, le paysage des menaces sera marqué par une complexité accrue et une interconnexion sans précédent des risques. Les cyberattaques ne seront plus isolées mais systémiques, mêlant cybercriminalité, menaces géopolitiques et pertes économiques. 🌐

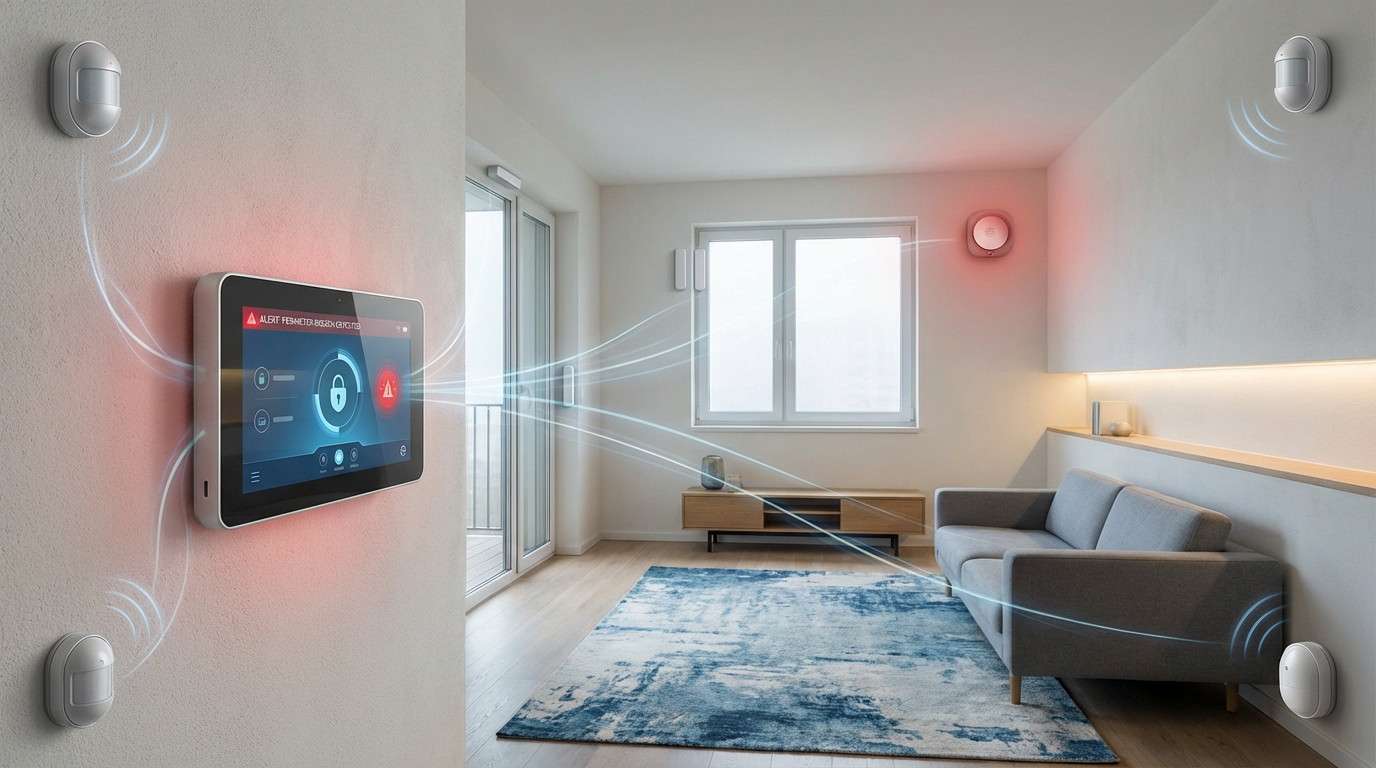

Les entreprises devront faire face à une surface d’attaque en constante expansion, alimentée par l’omniprésence du télétravail, l’explosion des objets connectés et l’adoption massive du cloud computing. La sécurité devra être globale, intégrant à la fois la protection physique et numérique.

Les systèmes IT et OT (Technologies opérationnelles) convergeront davantage, rendant les infrastructures critiques (énergétiques, industrielles, etc.) particulièrement vulnérables. Une approche holistique de la sécurité deviendra impérative pour anticiper ces menaces.

L’essor des technologies émergentes comme vecteurs d’attaque

L’IA, souvent perçue comme un outil de défense, sera aussi utilisée par les cybercriminels pour perfectionner leurs attaques. Les modèles de langage géants produiront des e-mails d’hameçonnage hyper-personnalisés, sans faute d’orthographe, rendant leur détection plus complexe. 🧠

L’IoT, avec plus de 50 milliards d’appareils connectés d’ici 2030, offrira une surface d’attaque colossale. 82 % des appareils grand public sont toujours livrés avec des mots de passe par défaut en 2025, une vulnérabilité qui persistera en 2026.

Les réseaux 5G, associés à l’IoT, multiplieront les points d’entrée pour les attaquants. Les technologies de deepfake, alimentées par l’IA générative, rendront les usurpations d’identité plus crédibles, menaçant la confiance dans les échanges professionnels.

Vers une sécurité proactive et prédictive

Face à ces défis, la sécurité devra évoluer d’une approche réactive vers une vision prédictive. L’objectif ne sera plus seulement de résister aux attaques, mais de les anticiper grâce à l’analyse avancée de données. 🔍

Voici les technologies clés qui permettront cette transition :

- Intelligence Artificielle (IA) et Machine Learning (ML) : Pour l’analyse comportementale et la prédiction d’incidents.

- Internet des Objets (IoT) sécurisé : L’intégration de la sécurité dès la conception des objets connectés (security by design).

- Blockchain : Pour sécuriser les transactions et l’intégrité des données dans des écosystèmes complexes.

- Réalité Augmentée (RA) : Pour la surveillance et l’intervention sur site, en superposant des informations critiques à la vue réelle d’un technicien.

Les systèmes d’IA prédictive analyseront des mégadonnées pour identifier des schémas d’activité indiquant des comportements malveillants. Ces outils permettront une détection plus rapide des menaces, réduisant la charge des équipes de sécurité.

Les entreprises devront investir dans des architectures Zero Trust, une segmentation rigoureuse de leurs réseaux et une surveillance continue du comportement des appareils, pour une défense adaptée au paysage des menaces en 2026.

L’intelligence artificielle : meilleure alliée ou pire ennemie de votre sécurité ?

L’IA, une arme redoutable pour les cybercriminels

Les cybercriminels exploitent l’IA pour repousser les limites de la menace numérique. Les attaques de plus en plus sophistiquées utilisent des algorithmes génératifs pour automatiser le phishing. Imaginez un escroc capable de créer des emails frauduleux parfaitement imitant le style d’un supérieur hiérarchique, avec une précision inégalée. C’est désormais possible grâce à l’IA, qui analyse des milliers de communications légitimes pour reproduire un langage crédible.

Les logiciels malveillants polymorphes, capables de modifier leur code pour échapper aux antivirus traditionnels, illustrent une autre facette inquiétante. Ces menaces évoluent en temps réel, rendant obsolètes les bases de signatures fixes. Les deepfakes audio et vidéo, quant à eux, transforment l’usurpation d’identité en opération chirurgicale : en 2023, une entreprise a perdu 200 000€ après qu’un directeur financier ait reçu un appel vidéo convaincant d’un “président” exigeant un virement urgent. Une partie croissante des attaques de spear-phishing en 2025 utilisera des outils d’IA générative pour personnaliser les messages.

L’IA au service de la défense : détection et réponse automatisées

Les systèmes de sécurité modernes s’appuient sur l’IA pour contrer ces menaces. L’analyse comportementale (UEBA) permet de repérer des anomalies subtiles : un employé qui télécharge soudainement 100 fois plus de données qu’à l’accoutumée, ou un serveur qui communique avec un pays étranger à 3h du matin. Ces modèles d’apprentissage automatique distinguent les comportements normaux des activités suspectes avec une précision croissante.

Les plateformes SOAR automatisent la réponse aux incidents. En cas de détection de code malveillant, ces systèmes isolent immédiatement les appareils infectés, bloquent les adresses IP malveillantes et alertent les équipes en moins de 30 secondes. L’analyse vidéo intelligente en temps réel applique ces mêmes principes à la sécurité physique, croisant données visuelles et comportementales pour prévenir les intrusions.

Les défis de l’IA en sécurité : au-delà de la technologie

L’IA ne remplace pas l’expert en sécurité, elle l’augmente. Le défi de 2026 sera de créer une collaboration homme-machine efficace pour une défense optimale.

Derrière les promesses technologiques se cachent des défis humains et réglementaires. L’entraînement des modèles d’IA exige des données massives, souvent sensibles, soulevant des interrogations sur le respect du RGPD. Les enjeux de la confidentialité et de la protection des données deviennent cruciaux pour éviter de nouvelles vulnérabilités. En 2025, des fuites de données impliquaient des modèles d’IA mal sécurisés, selon un rapport de l’ANSSI.

Les systèmes actuels génèrent encore 20% de faux positifs en moyenne, risquant de noyer les équipes sous des alertes inutiles. La solution réside dans une formation adaptée : les professionnels doivent maîtriser l’interprétation des résultats d’IA tout en conservant un esprit critique. Le futur de la sécurité réside dans cette synergie homme-machine, où l’algorithme traite les données et l’humain contextualise les menaces.

Convergence IT/OT : pourquoi la sécurité des usines est le nouveau champ de bataille ?

Qu’est-ce que la sécurité des technologies opérationnelles (OT) ?

La sécurité OT (Operational Technology) protège les systèmes contrôlant des équipements physiques dans les infrastructures critiques. Autrefois isolés, ces systèmes sont désormais connectés à Internet pour améliorer l’efficacité, exposant les chaînes de production à des cyber-risques. Par exemple, sécuriser un entrepôt ou un site industriel exige une vigilance accrue contre les intrusions numériques. Les systèmes SCADA, utilisés pour gérer des turbines ou des bras robotiques à distance, illustrent cette vulnérabilité croissante.

Les nouveaux risques : quand le numérique impacte le monde physique

Les cyberattaques sur les systèmes OT ne se limitent plus à la perte de données. Elles peuvent provoquer des arrêts de production ou des risques pour les employés. L’attaque TRITON (2017) cible un site pétrochimique : un pirate désactive les protections physiques via les contrôleurs SIS, menaçant les vies humaines. Principales vulnérabilités actuelles :

- Manque de segmentation réseau : Une faille IT peut se propager aux systèmes OT, paralysant toute l’usine. Un ransomware dans les bureaux pourrait ainsi couper la production.

- Équipements vieillissants : Certains systèmes OT, conçus il y a des décennies, n’intègrent pas de protections modernes. Leur mise à jour reste difficile sans arrêter les opérations.

- Compétences rares : Le croisement entre expertise industrielle et cybersécurité reste complexe. Les entreprises peinent à recruter des spécialistes capables de gérer à la fois les protocoles industriels et les cybermenaces.

Comment sécuriser ces environnements critiques ?

Pour répondre à ces défis, le « secure by design » intègre la sécurité dès la conception des équipements, avec des firmwares signés ou des communications cryptées. La micro-segmentation isole les actifs sensibles : chaque zone de production (assemblage, contrôle qualité) est protégée par des pare-feu granulaires, limitant la propagation d’une intrusion.

La formation des équipes est essentielle. Des ateliers pratiques sur la reconnaissance d’emails frauduleux ou la gestion d’incidents réduisent les erreurs humaines, souvent à l’origine des attaques. Les solutions Fortinet, basées sur le modèle Purdue, combinent pare-feu (FortiGate) et contrôle d’accès (FortiNAC) pour une protection renforcée. L’objectif : maintenir la continuité des opérations critiques, un enjeu vital pour les infrastructures essentielles.

L’informatique quantique : faut-il craindre la fin du chiffrement ?

Le “quantumpocalypse” : la menace pour vos données actuelles

Les ordinateurs quantiques exploitent des phénomènes comme la superposition pour résoudre des calculs complexes. Le chiffrement asymétrique (RSA, ECC), basé sur la factorisation de grands nombres, est vulnérable à l’algorithme de Shor. Un ordinateur quantique de 6 000 qubits pourrait casser le RSA-2048 en quelques minutes, contre des décennies pour un ordinateur classique. À titre de comparaison, les machines quantiques actuelles affichent seulement quelques dizaines de qubits, mais la progression technologique s’accélère.

Les attaquants pratiquent déjà le menace existentielle (“Harvest Now, Decrypt Later“) : ils stockent des données chiffrées (transactions bancaires, secrets d’État) pour les déchiffrer plus tard. Par exemple, des documents médicaux archivés aujourd’hui pourraient être exploités dans 15 ans si le chiffrement actuel est cassé. Les secteurs comme la finance, la santé et la défense sont particulièrement exposés, car leurs données sensibles restent critiques sur de longues durées.

La parade en préparation : la cryptographie post-quantique (PQC)

La cryptographie post-quantique (PQC) développe des algorithmes résistants aux attaques quantiques. Déjà opérationnels sur les ordinateurs classiques, ils garantissent une sécurité à long terme. Le NIST a finalisé en 2024 trois normes FIPS, dont CRYSTALS-KYBER (chiffrement de clés) et SPHINCS+ (signatures numériques), basés sur des structures mathématiques comme les réseaux euclidiens. Ces méthodes restent compatibles avec l’existant, évitant un renouvellement complet du matériel.

Le NIST a lancé ce processus en 2017 pour anticiper les risques quantiques. Selon Gartner, la PQC est une priorité pour 2025, avec des solutions expérimentables dès aujourd’hui. Même si les ordinateurs quantiques puissants restent rares, la transition doit commencer pour protéger les données sensibles. L’ANSSI préconise une approche hybride, combinant algorithmes classiques et PQC, pour pallier la maturité limitée des nouveaux protocoles.

Concrètement, que doivent faire les entreprises ?

Inutile de tout remplacer demain, mais l’anticipation est cruciale. Priorisez les actifs critiques (secrets industriels, données personnelles) et évaluez leur exposition. Adoptez ces actions clés :

- Surveiller les standards PQC : Suivre les évolutions des normes NIST et ANSSI, comme l’adoption récente de l’algorithme HQC.

- Tester des solutions hybrides : Combiner algorithmes classiques et PQC pour plus de robustesse, comme le déploiement de CRYSTALS-Dilithium pour les signatures.

- Renforcer la crypto-agilité : Être prêt à adapter les systèmes en intégrant des bibliothèques modulaires, capables de gérer des mises à jour cryptographiques rapides.

- Former les équipes : Sensibiliser les développeurs aux risques quantiques et aux bonnes pratiques de migration progressive.

Agir dès maintenant limite les risques futurs. 🛡️

Comment préparer votre entreprise aux défis de sécurité de 2026 ?

Adopter une gestion continue de l’exposition aux menaces (CTEM)

Les entreprises doivent anticiper les cybermenaces de demain en adoptant une approche proactive. La gestion continue de l’exposition aux menaces (CTEM) propose un cadre structuré en 5 étapes pour identifier et atténuer les risques.

Selon une étude de Gartner,

Les entreprises qui adoptent un programme de gestion continue de l’exposition aux menaces subiront deux tiers de violations en moins d’ici 2026.

Ce système systématique permet d’optimiser la posture de cybersécurité de l’organisation.

Le CTEM commence par une phase de cadrage qui définit les objectifs et le périmètre du programme, en identifiant les systèmes et actifs critiques. La phase de découverte recherche ensuite les vulnérabilités potentielles, tandis que la priorisation détermine les menaces les plus urgentes à traiter. La validation teste l’efficacité des contrôles de sécurité, et enfin la mobilisation implique un effort soutenu pour réduire l’exposition aux menaces.

Miser sur l’humain : compétences et culture de la sécurité

La sécurité informatique ne repose pas uniquement sur la technologie. La formation et la sensibilisation du personnel constituent des éléments essentiels pour anticiper les défis de 2026.

En effet, 95% des atteintes à la cybersécurité sont dues à une erreur humaine, selon Cybint Solutions. Pour s’adapter aux menaces futures, les entreprises doivent intégrer la cybersécurité dans leur culture d’entreprise. Cela implique des formations régulières (au moins une fois par an), adaptées aux différents postes de l’entreprise, et des tests pratiques comme des simulations de phishing.

La sensibilisation à la sécurité doit devenir une priorité pour tous, avec un esprit de responsabilité collective. Les collaborateurs formés et conscients des enjeux deviennent alors la première ligne de défense contre les cyberattaques. Pour en savoir plus sur l’importance de choisir un système de sécurité adapté à votre activité professionnelle.

Planifier ses investissements : un aperçu des technologies d’avenir

Avec l’approche de 2026, les entreprises doivent planifier leurs investissements en fonction des évolutions technologiques attendues. Voici une comparaison des technologies de sécurité actuelles avec celles qui émergeront dans les prochaines années :

| Domaine technologique | Approche actuelle (classique) | Tendance et approche pour 2026 |

|---|---|---|

| Vidéosurveillance | Caméras passives, enregistrement local | Vidéosurveillance intelligente (IA), analyse proactive, détection d’anomalies en temps réel, intégration cloud. |

| Contrôle d’accès | Badges physiques, codes | Identifiants mobiles, biométrie avancée, gestion centralisée dans le cloud, accès contextuel. |

| Sécurité réseau | Antivirus, pare-feu périmétrique | Architecture Zero-Trust (ZTA), micro-segmentation, détection et réponse étendues (XDR). |

| Sécurité OT | Réseaux isolés (“air-gapped”) | Surveillance OT dédiée, segmentation sécurisée, “security by design” dans le matériel. |

Ces évolutions technologiques montrent que les entreprises doivent planifier leurs investissements en fonction des besoins futurs. La transition vers ces technologies plus avancées nécessite une réflexion stratégique anticipée pour garantir une sécurité optimale d’ici 2026. L’adoption progressive de ces solutions permettra aux organisations de rester protégées face à l’évolution des menaces.

En bref : votre feuille de route pour la sécurité de 2026

Pour anticiper les défis de 2026, voici les priorités d’une sécurité globale et proactive :

- Pensez global : Intégrez risques physiques, logiques et humains dans une stratégie unifiée. La convergence est cruciale face aux attaques interdépendantes.

- Exploitez l’IA à votre avantage : Adoptez l’IA pour une détection rapide et une réponse automatisée. Selon IBM, cette technologie améliore l’efficacité opérationnelle.

- Ne négligez pas le monde physique : Priorisez la sécurisation des systèmes OT, régulièrement ciblés, pour éviter des arrêts coûteux.

- Préparez l’avenir quantique : Démarrez dès 2026 avec un audit des systèmes vulnérables à l’attaque “récolte maintenant, déchiffre plus tard”, face aux exigences gouvernementales de migration post-quantique d’ici 2030.

- Investissez dans l’humain : Les erreurs humaines restent critiques (Ponemon Institute). Renforcez la formation et nommez un référent sécurité par service.

Pour structurer votre stratégie en 2026, demandez un devis personnalisé 🛡️

En 2026, anticiper les cybermenaces exige une stratégie globale, alliant IA défensive, sécurisation des environnements OT et préparation quantique. Combiner technologies avancées et expertise humaine devient impératif. 🛡️ Innovations et vigilance : les maîtres mots pour une résilience optimale. Découvrez comment adapter votre système de sécurité dès aujourd’hui.

FAQ

Quelles sont les principales tendances en matière de sécurité pour 2026 ?

Les tendances majeures pour 2026 incluent l’intégration accrue de l’intelligence artificielle (IA) dans les systèmes de sécurité, une adoption plus large des solutions cloud, l’émergence des identifiants mobiles et biométriques, ainsi qu’une convergence croissante entre les technologies IT (informatique) et OT (opérationnelles). La durabilité et l’efficacité opérationnelle deviennent également des critères clés dans le choix des systèmes de sécurité. 📈

Comment l’IA transforme-t-elle la cybersécurité en 2026 ?

L’IA joue un rôle double et stratégique en 2026 : elle est utilisée par les cybercriminels pour des attaques plus sophistiquées (phishing personnalisé, deepfakes, rançongiciels polymorphes), mais aussi par les défenseurs pour une détection prédictive des menaces via l’analyse comportementale (UEBA) et l’automatisation de la réponse aux incidents (SOAR). Cependant, des défis subsistent concernant la confidentialité des données et la gestion des faux positifs. 🔍

Quels sont les risques spécifiques liés aux objets connectés (IoT) en entreprise ?

L’expansion de l’IoT (30,9 milliards d’appareils attendus d’ici 2025) a considérablement élargi la surface d’attaque. Les risques incluent l’utilisation de mots de passe par défaut non modifiés, des communications non chiffrées, des vulnérabilités dans les firmware, et la possibilité d’attaques DDoS à grande échelle (comme le botnet Mirai en 2016). Les entreprises doivent prioriser la segmentation réseau, la découverte des actifs et l’implémentation de principes Zero Trust pour sécuriser ces appareils. 🔐

Pourquoi la sécurité des technologies opérationnelles (OT) devient-elle cruciale d’ici 2026 ?

Avec la convergence IT/OT, les systèmes critiques (comme ceux contrôlant les usines ou les infrastructures essentielles) sont désormais exposés aux cybermenaces. Les risques incluent la propagation d’intrusions du réseau bureautique vers les systèmes de contrôle, des équipements OT vieillissants difficiles à mettre à jour, et un manque de compétences spécialisées. La solution réside dans l’adoption du “secure by design”, la micro-segmentation des réseaux et la formation des équipes opérationnelles à la cybersécurité. 🏭

Comment l’informatique quantique pourrait-elle bouleverser la sécurité actuelle ?

L’informatique quantique représente une menace pour les algorithmes de chiffrement actuels (comme RSA et ECC) qui protègent nos données. Un ordinateur quantique suffisamment puissant pourrait décrypter ces données, notamment via la technique “Harvest Now, Decrypt Later” où des attaquants stockent aujourd’hui des données chiffrées pour les exploiter demain. La réponse réside dans la cryptographie post-quantique (PQC), avec des algorithmes résilients aux ordinateurs quantiques. Le NIST a d’ailleurs publié ses premières normes en août 2024. 🌐